第二届“数证杯”电子数据取证分析大赛-计算机取证wp

题

开局给到一个什么后缀也不是文件,也没说使用啥打开,这里简单讲一下,怎么将环境运行起来,在进行做题。

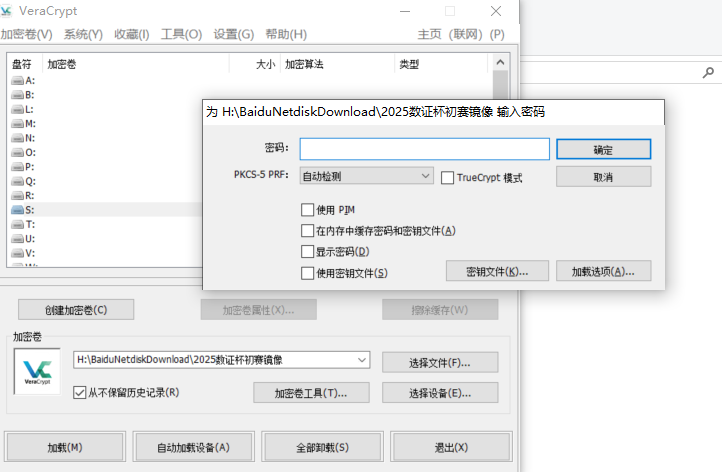

首先用这vera加载下载到的镜像文件,密码已经给了。

容器密码:GQ7aXryvOCM8qGeXa19K9g&jtHSGtrimps@QxaYt4oRwwKHeN0A$#EPv*u

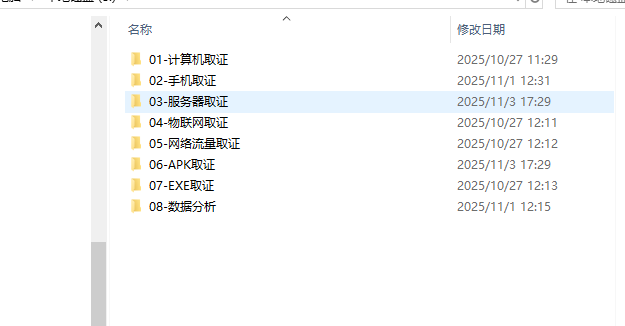

此时就会给电脑挂载一个盘

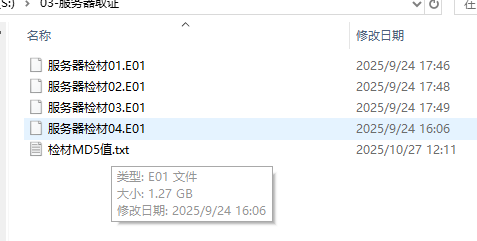

这里就会看到个个,文件,随便打开一个 这里会看到所有检材,这里可以看到

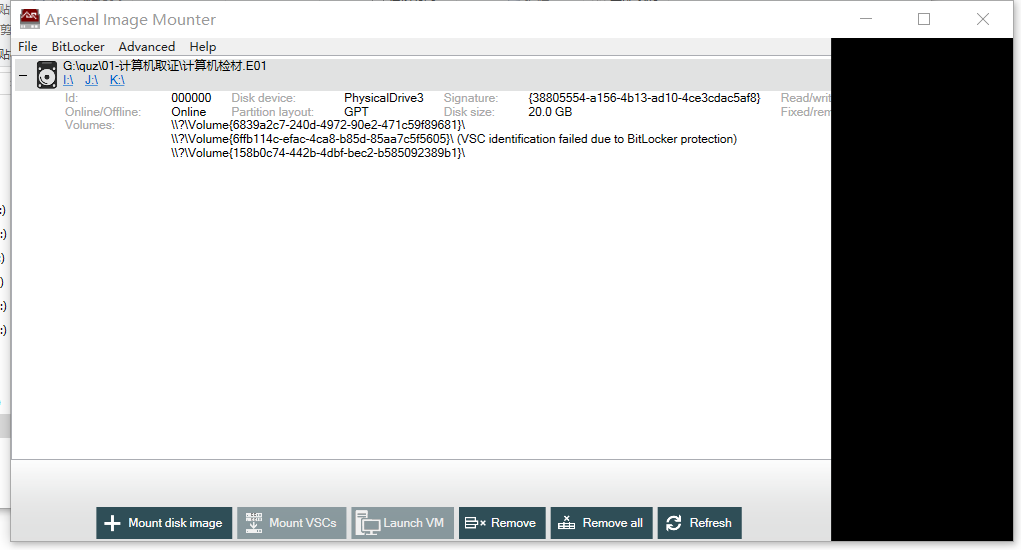

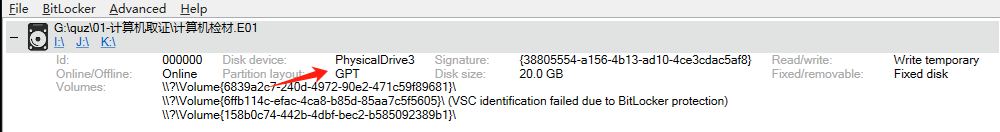

文件都是E01的后缀,用ftk捣鼓了半天,挂载上,vm打不开,最后试了一下Arsenal Image Mounter,没问题。

这样挂载到盘上后,新建一个虚拟机,这里看到

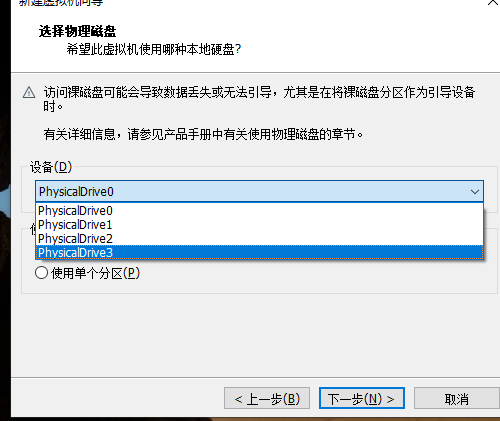

这个是是物理磁盘3,一会会用到

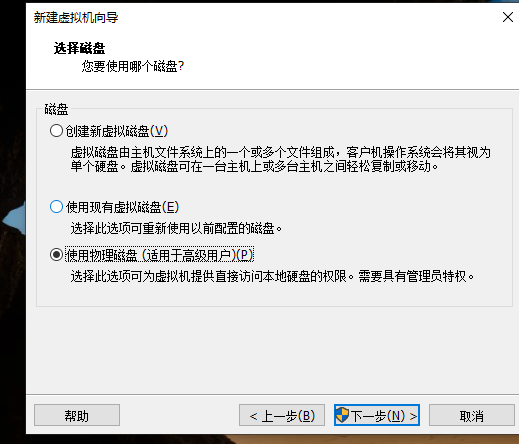

管理员打开vmware 然后创建一个虚拟机,机器类型选对即可,然后这个磁盘的时候用物理磁盘,

选择你点那个盘号,其他默认即可。

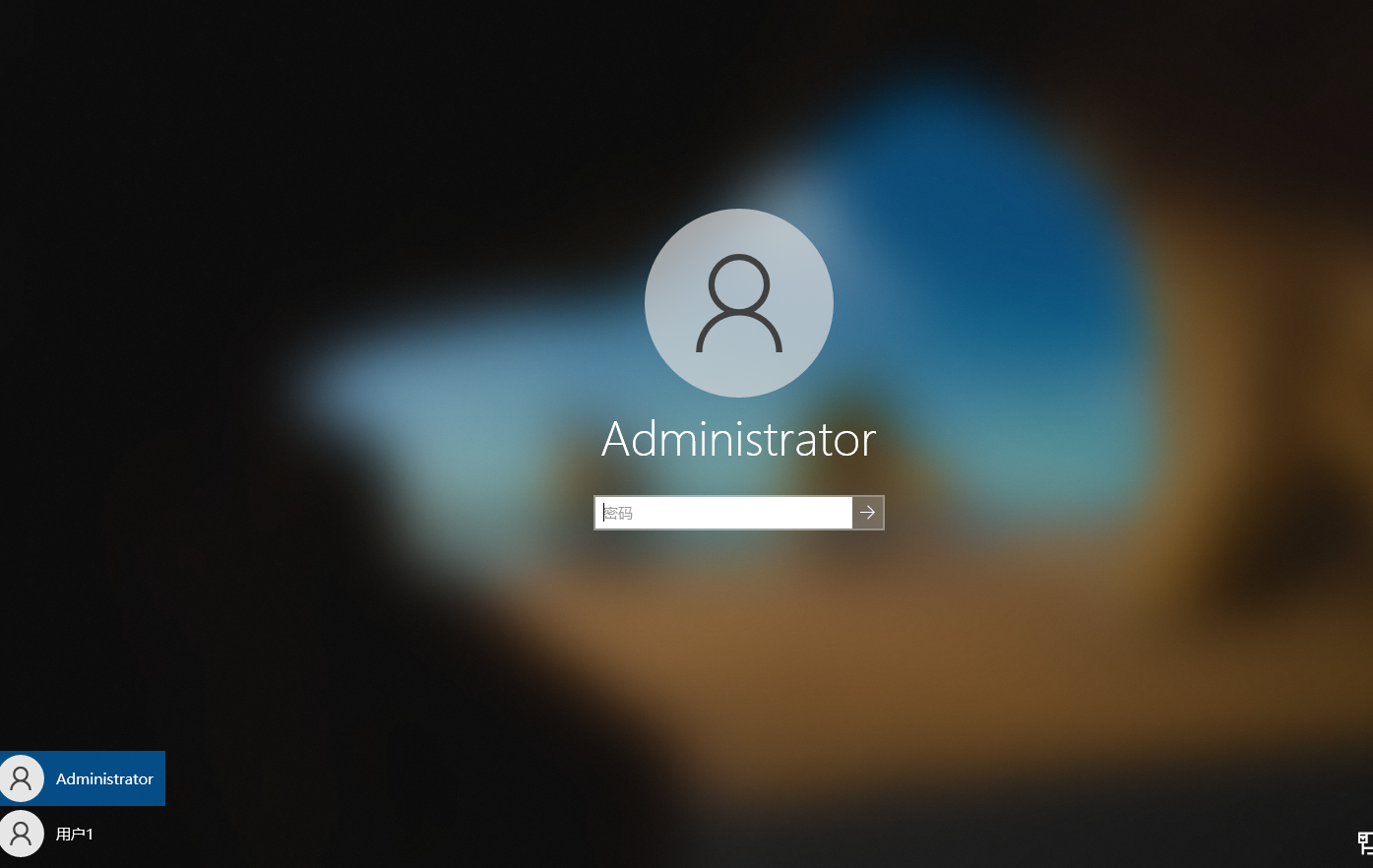

好,接下来就可以看到熟悉的界面了,

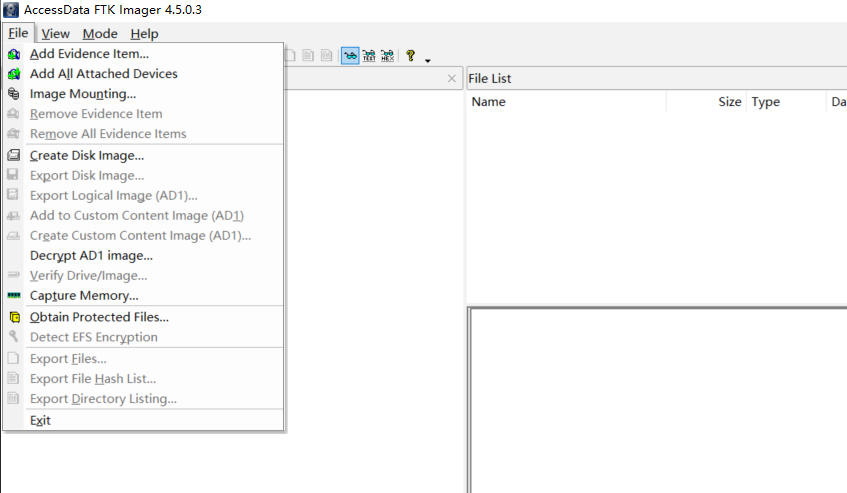

这个时候我们会发现,并没用给我们密码,赛事找了一圈,也没有找到密码,登不上去的话,只能用工具取证了,此时我们回到ftk,ftk 能找到。file->add evidence item ->image file选择你的镜像文件即可

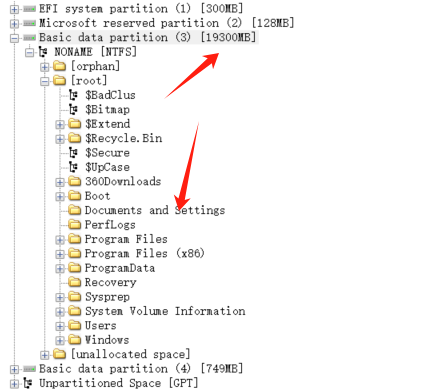

然后点这个很多mb的文件

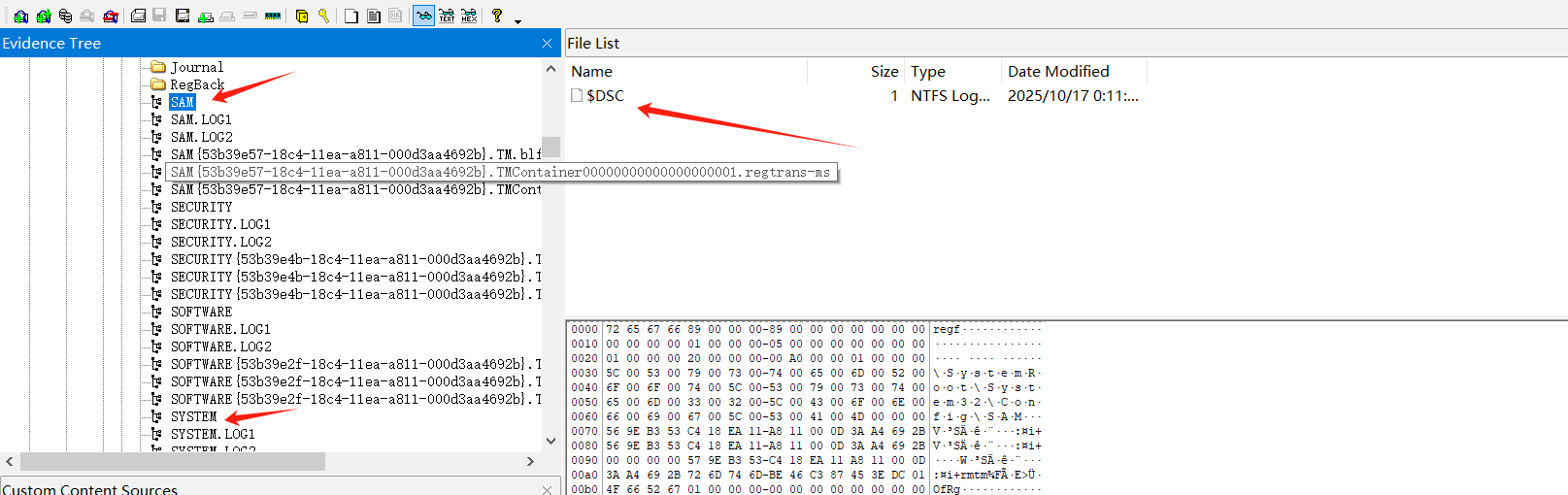

就可以看到机器相关目录了。接下来,找到网上文章mimikatz离线导出hash,路径在C:\Windows\System32\config,需要两个文件,SAM,SYSTEM

PS D:\tools\Neiwang\mimikatz_trunk\x64> .\mimikatz.exe

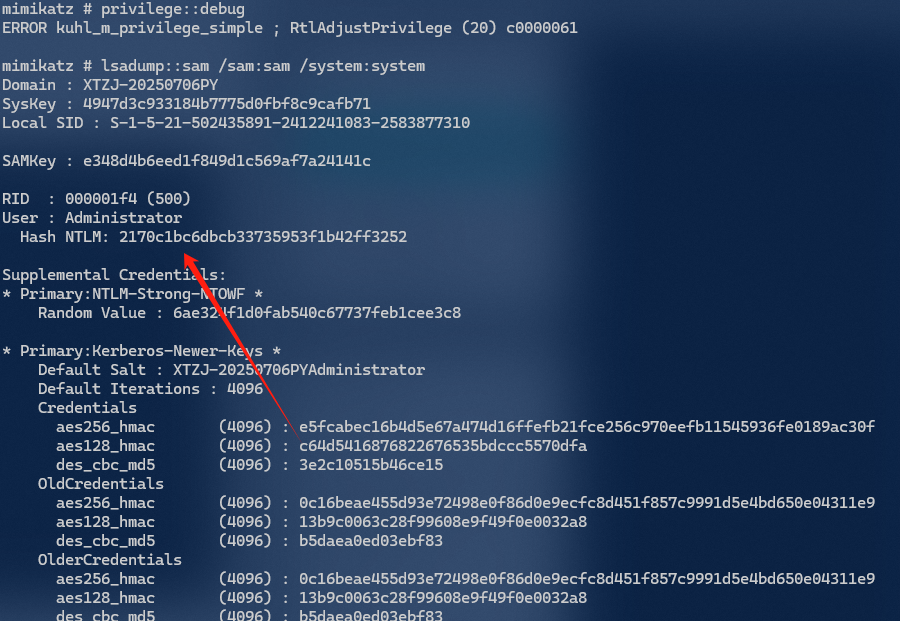

文件放到mimikatz下,lsadump::sam /sam:sam /system:system

即可获取到hash

计算机取证分析

请根据计算机检材和内存检材,回答以下问题:

41、

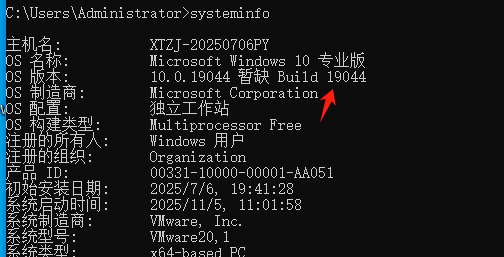

操作系统的Build版本号是?(答案格式:1)( )

考生答案:

请输入答案

42、

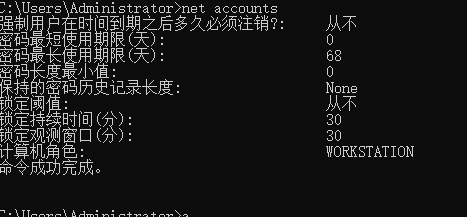

操作系统设置的账户密码最长存留期为多少天?(答案格式:1)( )

考生答案:

请输入答案

43、

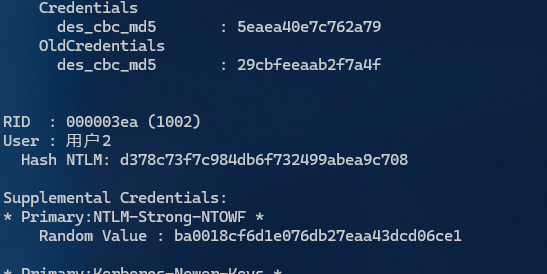

用户2登陆密码NT哈希值后六位是?(字母全大写,答案格式:AAAAAA)( )

考生答案:

请输入答案

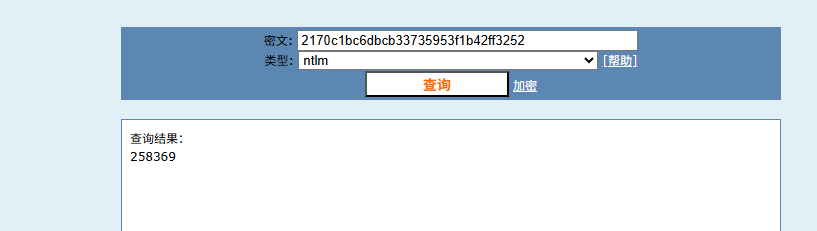

mimikatz中已获取到,

44、

蓝牙mac地址是多少?(答案格式:AA-AA-AA-AA-AA-AA)( )

考生答案:

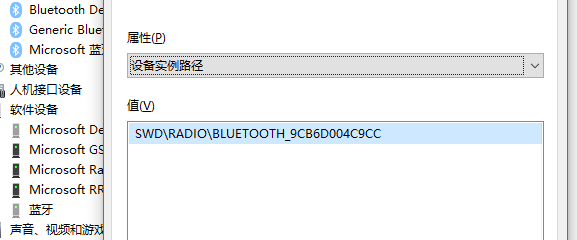

这里看了下其他同学的答案都是从取证工具中获取的,这里也可以从设备管理器中获取。打开设备管理器,查看隐藏的设备,软件设备中有一个蓝牙,属性查看设备实力路径就是了

未保存

45、

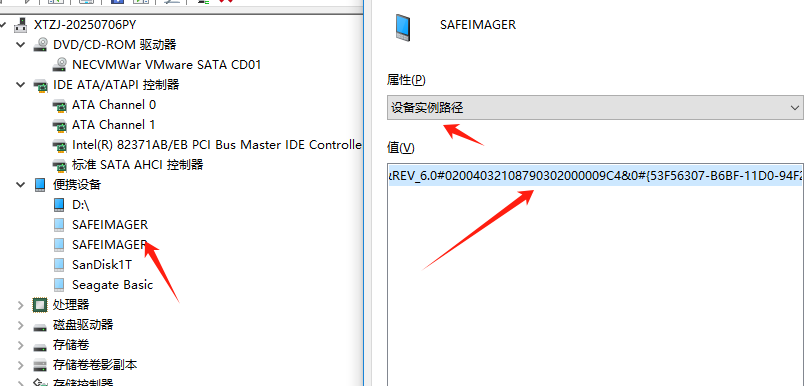

SafeImager的产品序列号后四位是?(字母全大写,答案格式:AAAAAA)( )

考生答案:

请输入答案

46、

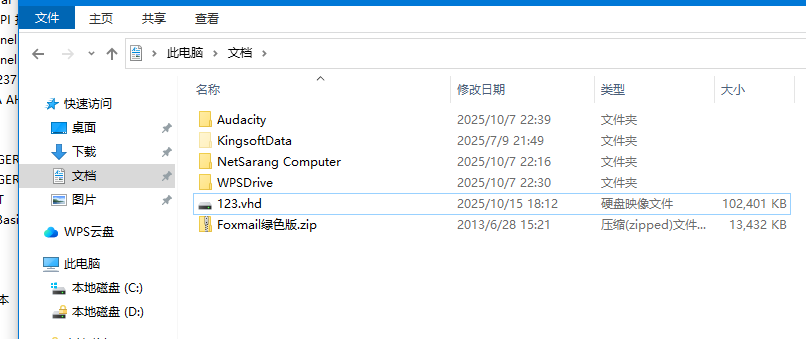

123.VHD所处的结束扇区是?(答案格式:1 )( )

考生答案:

请输入答案

47、

用户在BitLocker加密分区最后修改的文件是?(答案格式:abcd.txt)( )

考生答案:

请输入答案

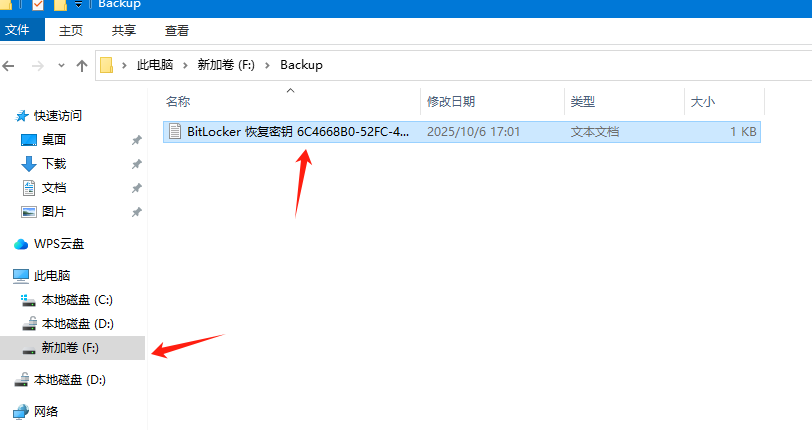

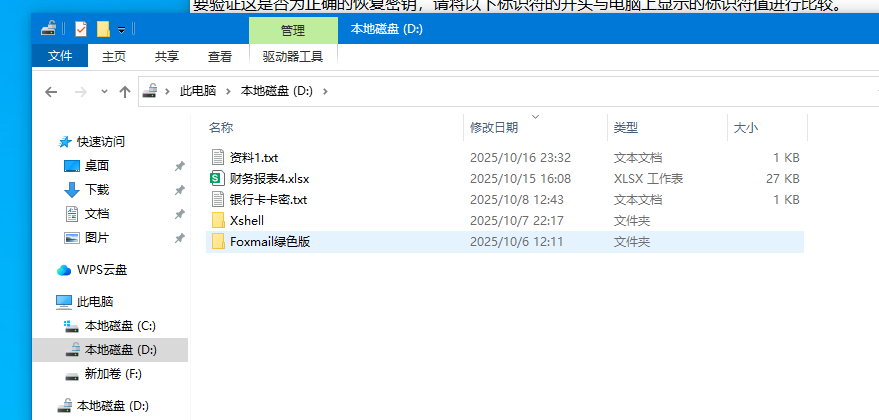

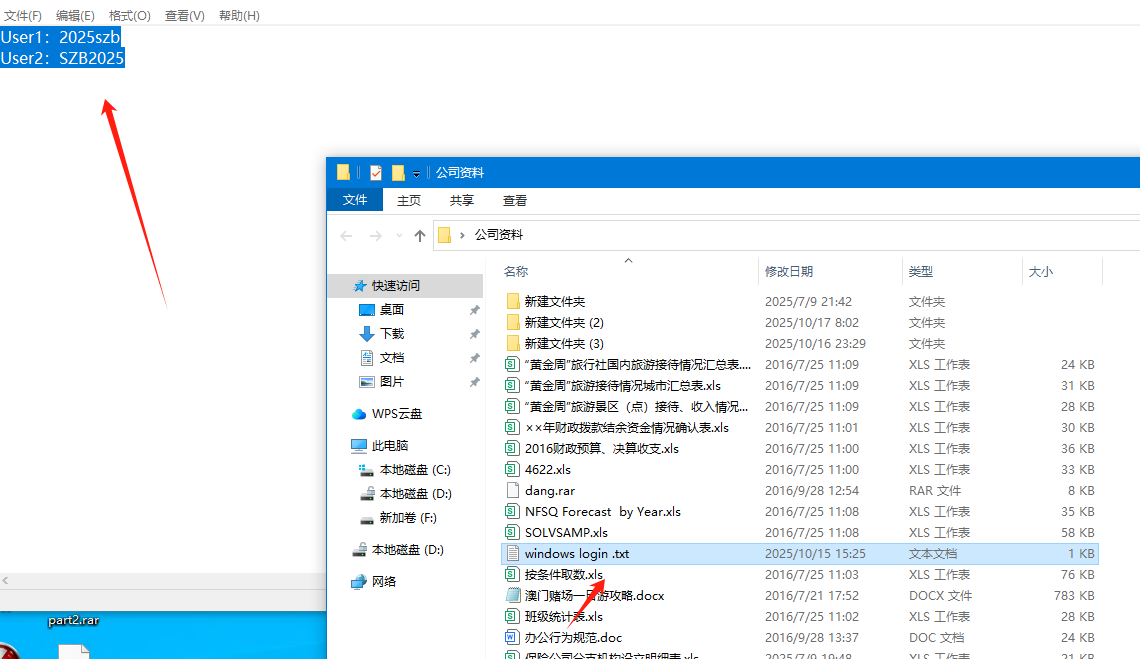

这里需要先解bitlocker ,密码在上面的 vhd中,直接双击这个,会挂载一个盘,

进到backup中,可以看到bitlocker恢复密钥文件,复制里面密钥。这里先不要在虚拟机里解,需要现在物理机解,不然会报错,因为挂载盘的软件识别不了,

解开后,就可以访问盘了 资料1.txt

48、

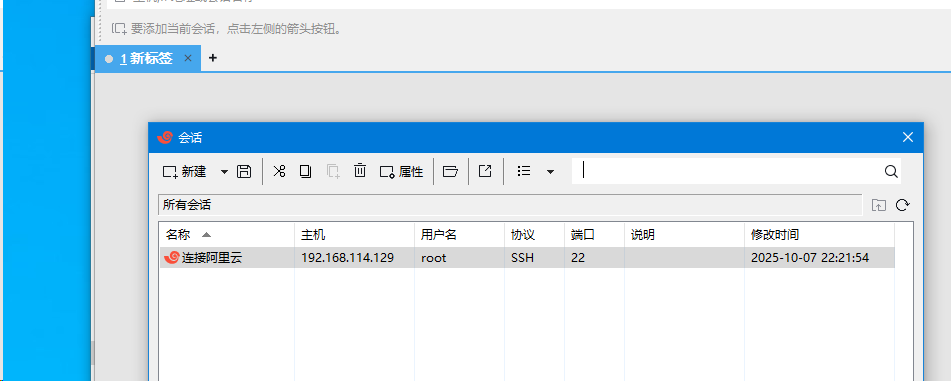

用户连接192.168.114.129时用的会话名称是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

在我们登录到电脑上的时候会发现 xshell和foxmail都是 白色的快捷方式,说明在d盘中,d盘被加密了,所以读取不到文件,我们解开后,打开xshell即可得到连接名

49、

用户创建存储虚拟币钱包地址页面的时间是?(使用双位数格式,答案格式:01月01日)( )

考生答案:

请输入答案

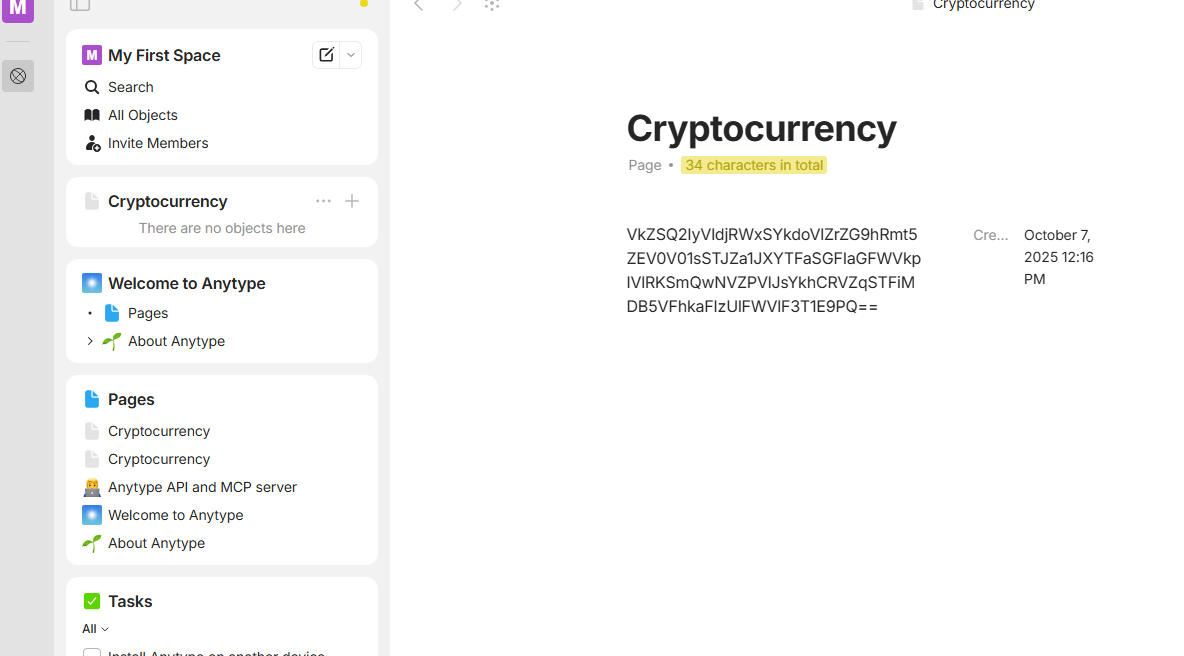

anytype是相当于记事本的东西,这里直接可以打开可以看到相关信息

10月07日

50、

用户的虚拟币钱包地址是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

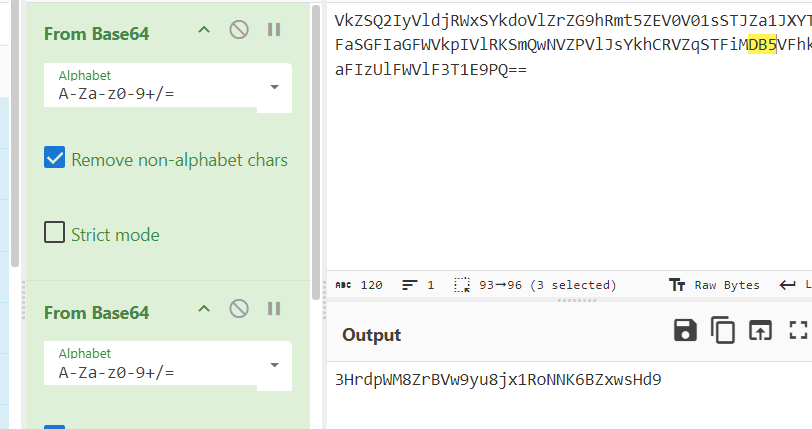

VkZSQ2IyVldjRWxSYkdoVlZrZG9hRmt5ZEV0V01sSTJZa1JXYTFaSGFIaGFWVkpIVlRKSmQwNVZPVlJsYkhCRVZqSTFiMDB5VFhkaFIzUlFWVlF3T1E9PQ==

四次base64即可,

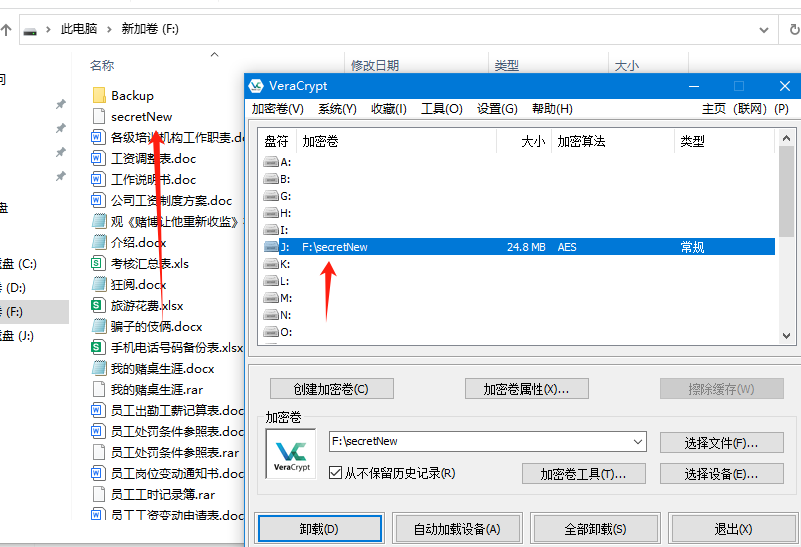

51、

用户VC加密容器的密码是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

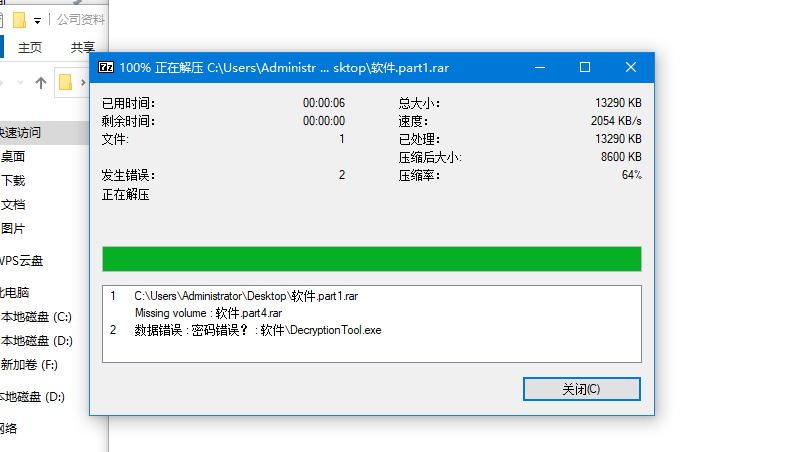

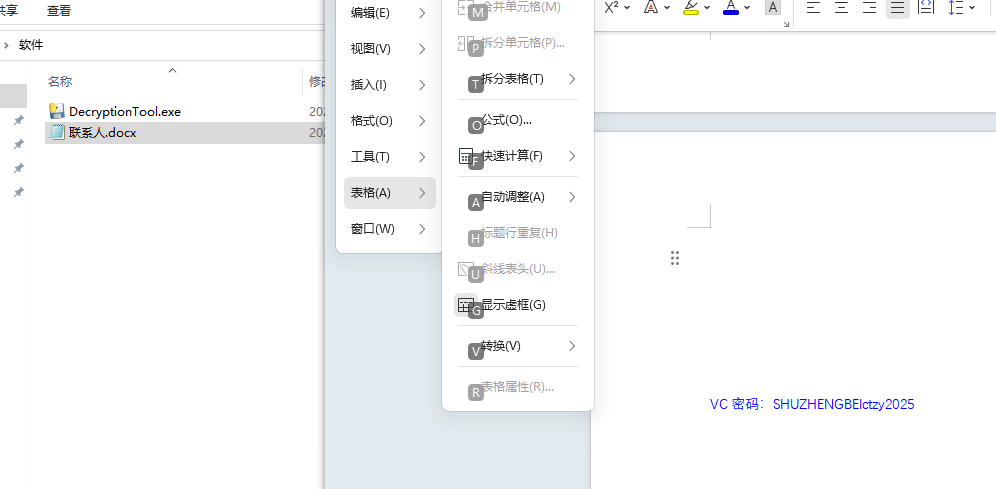

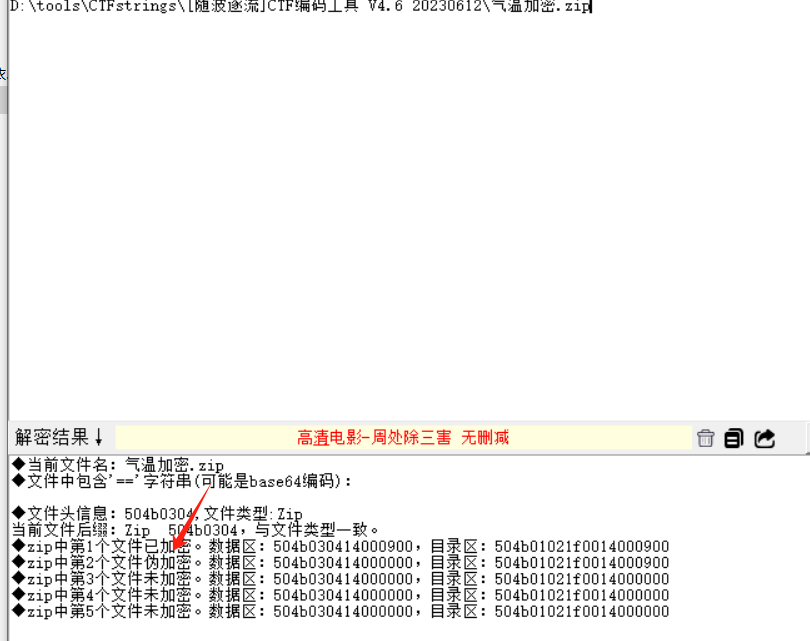

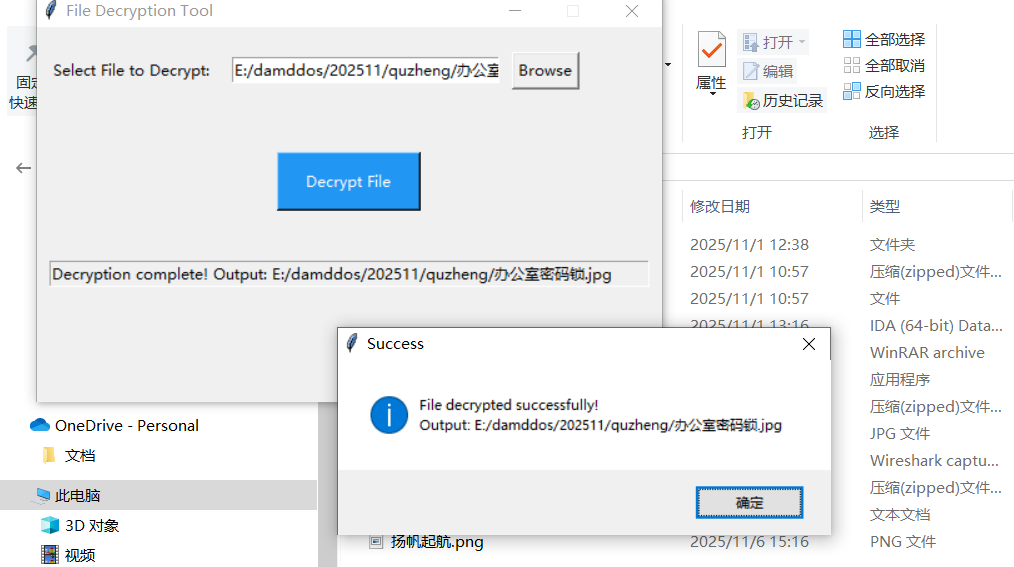

解密软件的时候会报

肯定是还有碎片,5在用户2上,登不上去?直接提也可以 ,公司资料里给了密码

软件4死活提不出来,最后分析发现

其实还是在机器上的,我们分析公司资料里的文件

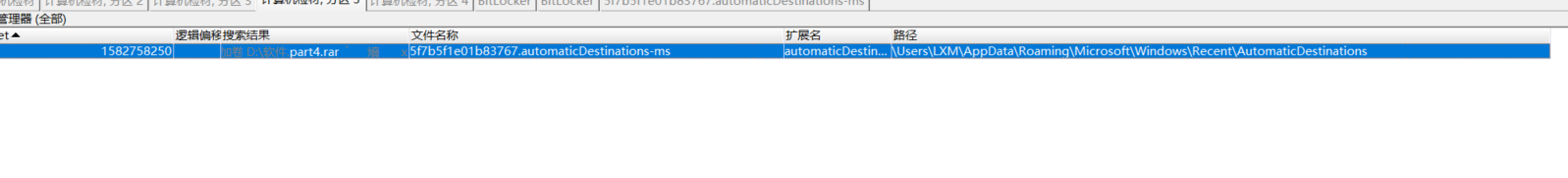

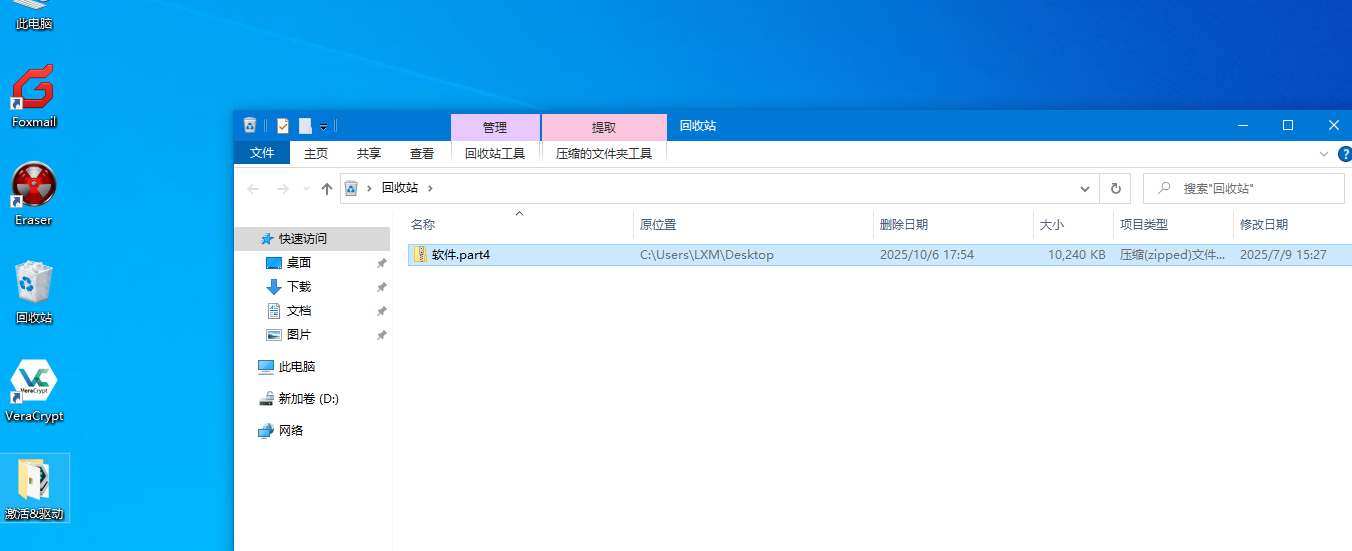

其实是有密码的,在用户1里面发现part4在垃圾桶里,裂开

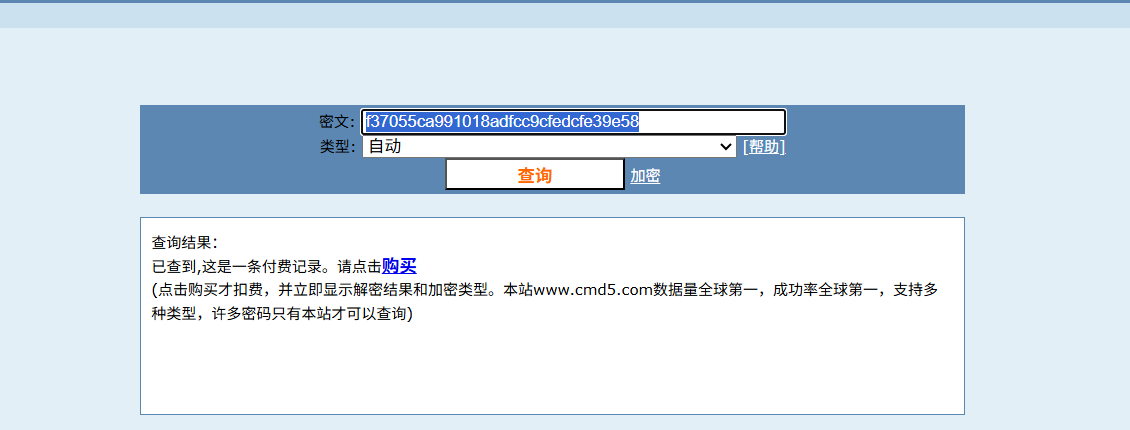

什么 你说mimikatz都抓出ntlm了,直接解不就可以了,显然

没钱寸步难行。

没事 记一下,f37055ca991018adfcc9cfedcfe39e58:2025szb

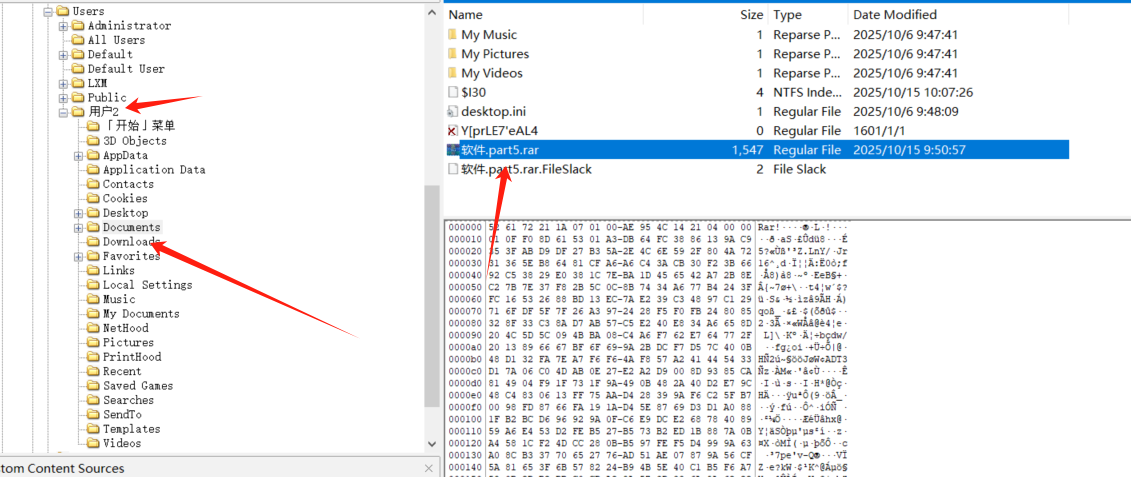

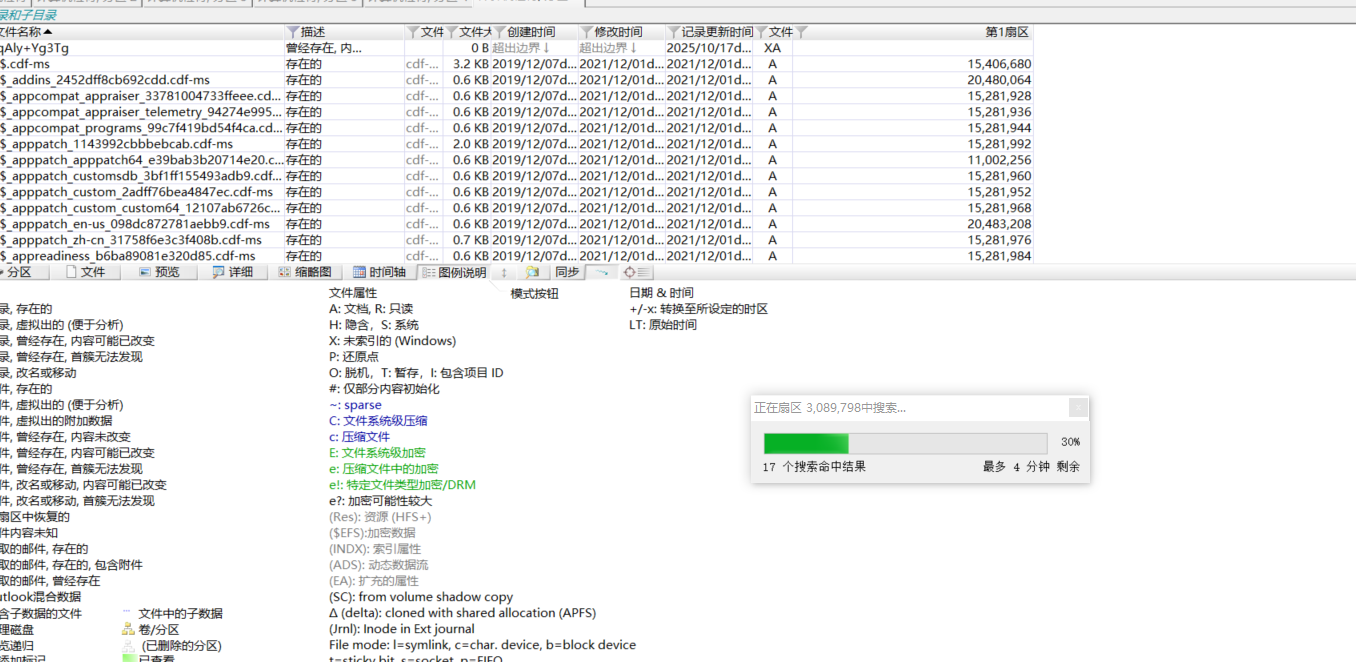

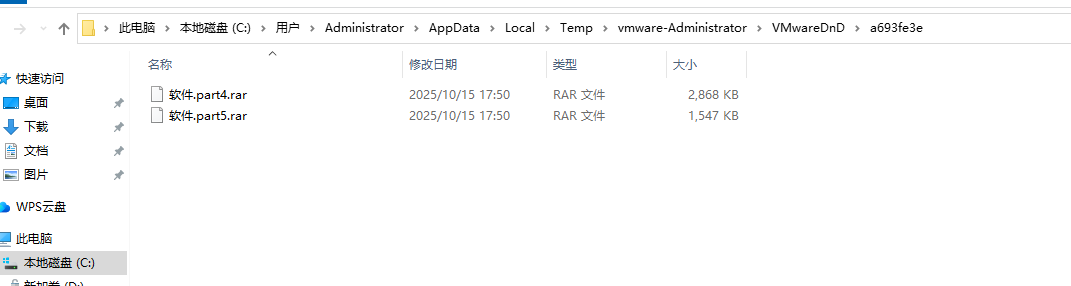

到这里你会发现,还是提取不了,为什么呢,仔细看,这里你会发现part4为zip,但是所有的其他part都是rar,且切片大小也不一样,有可能需要解压缩啥的,或者隐写么,笔者这里尝试了都,发现还是不对,那么还是回到机器里,这个可能是假的,那么,我们直接下载一个everything 搜

终于在这个路径发现了,到这里五个分片也就找到了,直接解压即可。这个路径是 VMware 的拖放(Drag and Drop)临时文件夹 路径。也就是说part4有一个是假的,这个路径的为真。解压出来为一个docx和decrypto.exe,用这个exe解docx报错,直接打开docx即可,往下拖文章有一个空页,经典misc隐写,白色字体,转成其他颜色即可。

52、

用户在生活中使用的代号是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

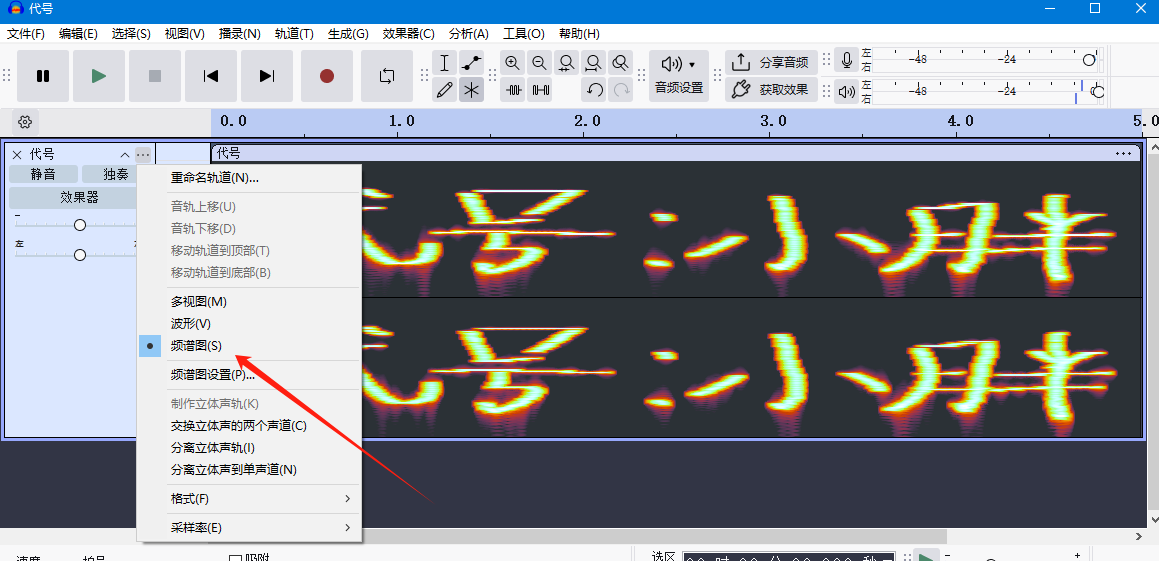

桌面上就有个代号,但是听不出来什么,直接拖到au里看频谱图即可,经典音频杂项

53、

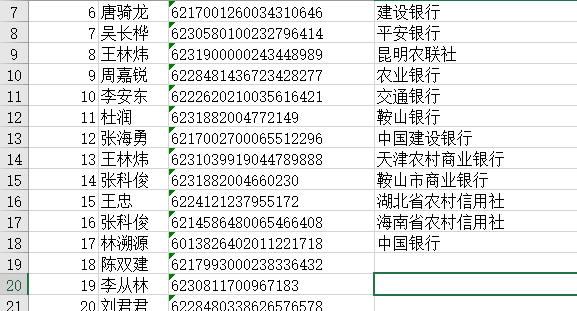

李安东的银行卡归属哪个银行?(答案格式:农业银行)( )

考生答案:

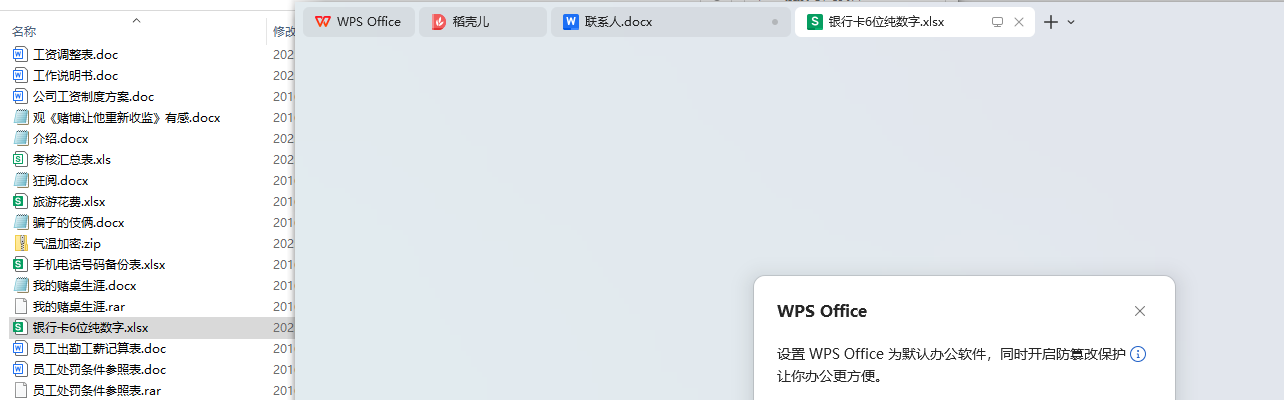

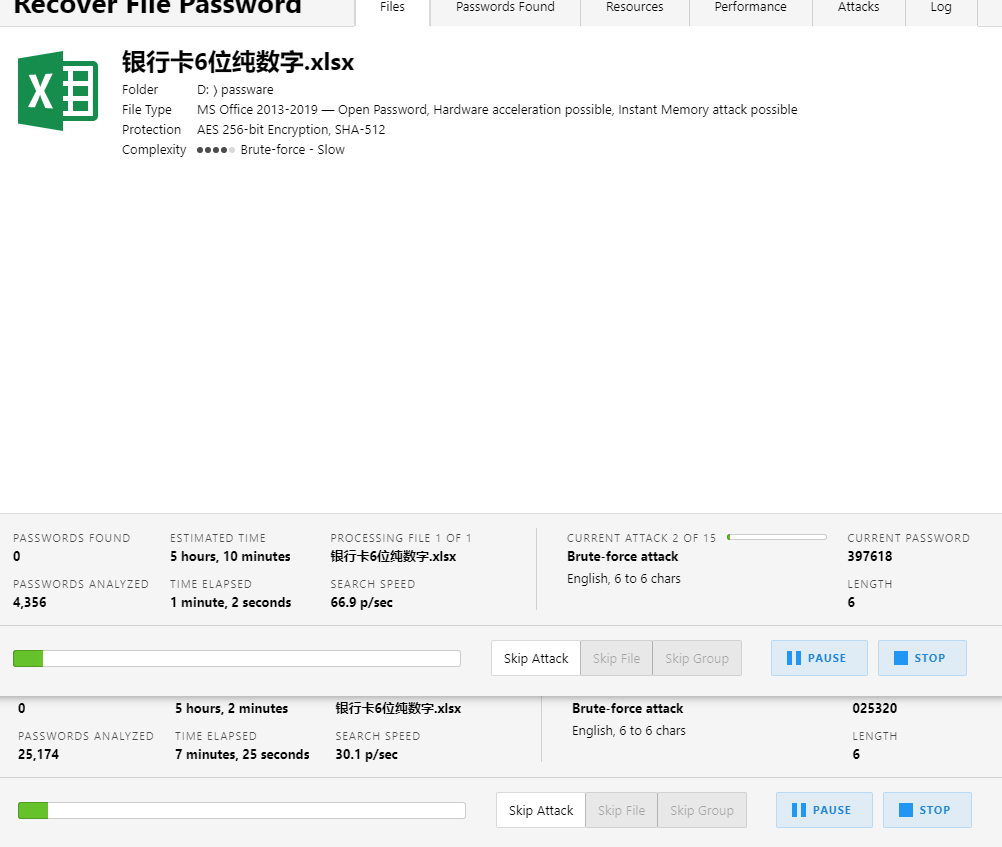

请输入答案 公司资料里有银行卡密码,给了提示,需要爆破6位数字

公司资料里有银行卡密码,给了提示,需要爆破6位数字

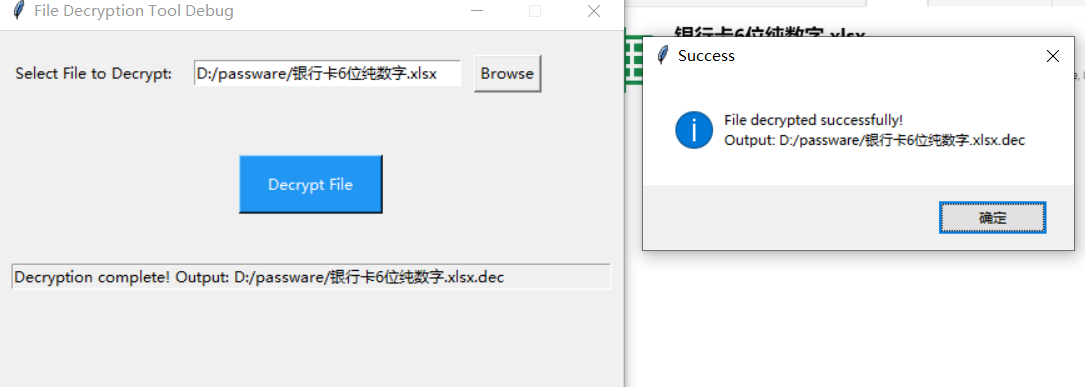

这里可以看到爆破这个密码100w的xlsx密码需要5个小时之多,而比赛总共的时间也就五个小时,所以还是感觉爆破是不可能的,那么笔者这里研究,刚刚解开的的part里面有一个程序没有用到,但是是一个解密的文件,刚好是可以解密的

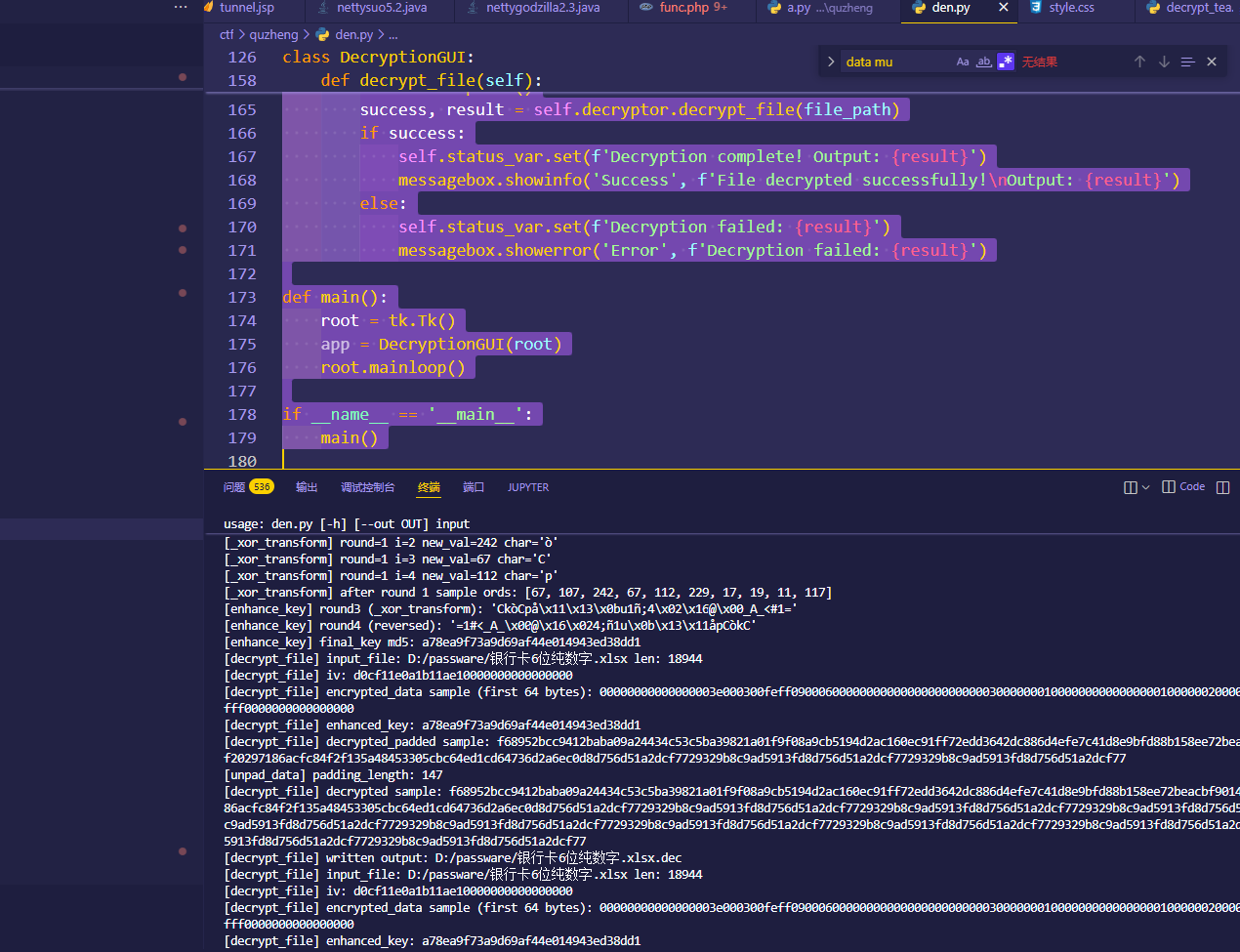

但是 解出来后打开乱码,是一个dec的文件,那么就看看这个exe有没有什么可以用到的,一看就是python的exe,解就可以了

1 | import os |

代码就是上方的,这里笔者加了调试

也没找到任何相关密码,所以 不太清楚怎么找到的这个数字了,但是笔者感觉99.87%不是爆破出来的。先放到这里吧。在说一点,这个代码在第三届盘古石杯 初赛出现过(苹果应用取证 macOS Apps Forensics)。抄大师傅的一个688561

54、

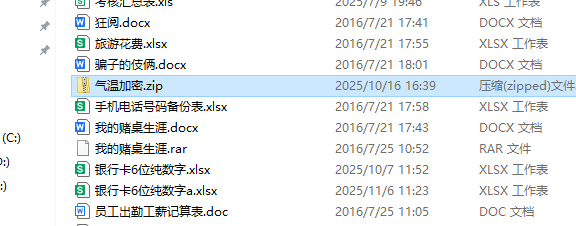

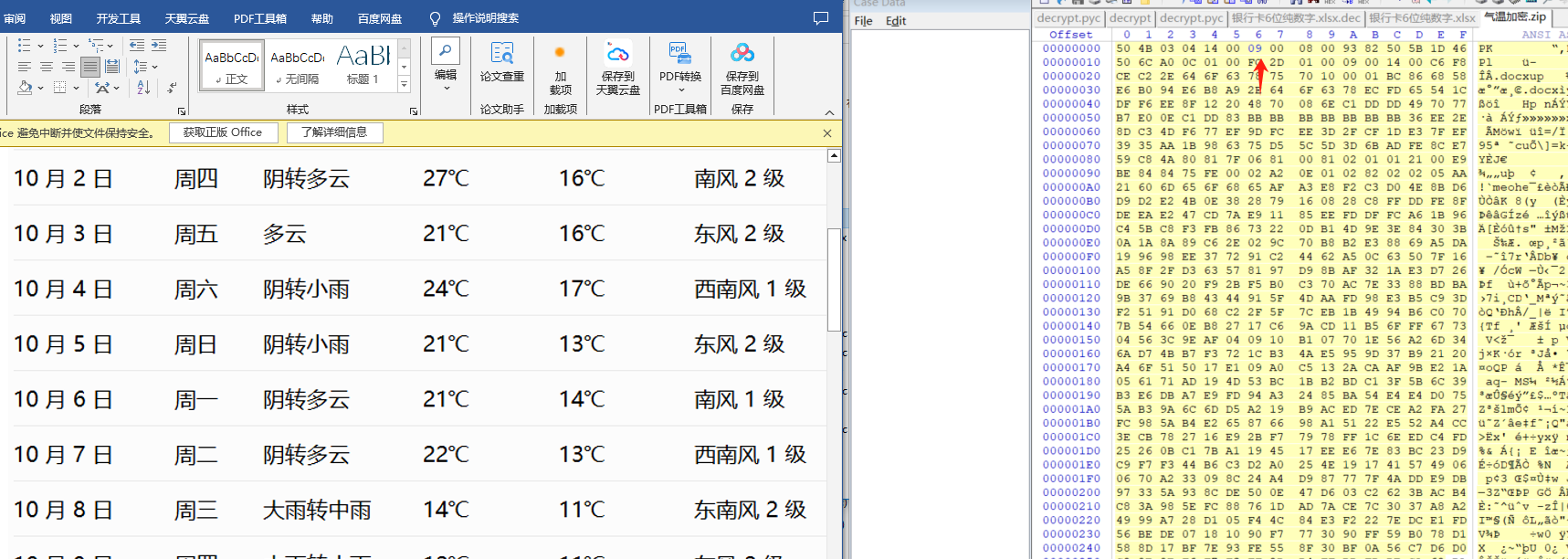

请分析某市10月6日最高气温是?(答案格式:1)( )

考生答案:

请输入答案

公司资料里有

09扣成00保存即可。

55、

用户的BitLocker密码是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

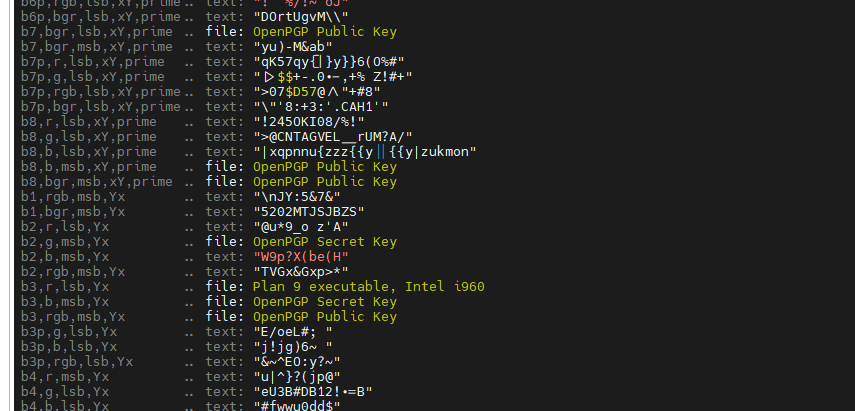

邮箱里有一个邮件图片没有用到,

zsteg -a ,5202MTJSJBZS 即可 反过来,正解应该是用下载里的那个文件解密。

56、

用户办公室的门禁密码是?(答案格式:按照实际情况填写)( )

考生答案:

请输入答案

57、

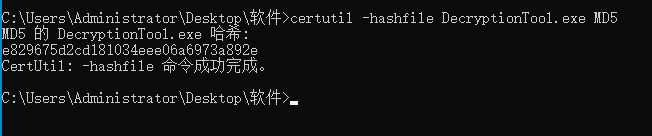

用户使用的以D开头的解密程序的MD5值后六位是?(字母全大写,答案格式:AAAAAA)( )

考生答案:

请输入答案

还是那个exe

致谢

最后感谢您读到现在,这篇文章匆忙构成肯定有不周到或描述不正确的地方,期待业界师傅们用各种方式指正勘误。如果您感觉文章写的不错,给公众号点点关注,先谢谢大家了。

参考

1 | https://mp.weixin.qq.com/s/t0xMaHwgXW_8zAEd_PihrQ |

emmm 太菜了

一直在路上

本文章只包含计算机取证部分,很快将更新其他部分。