冰蝎二开从0到1

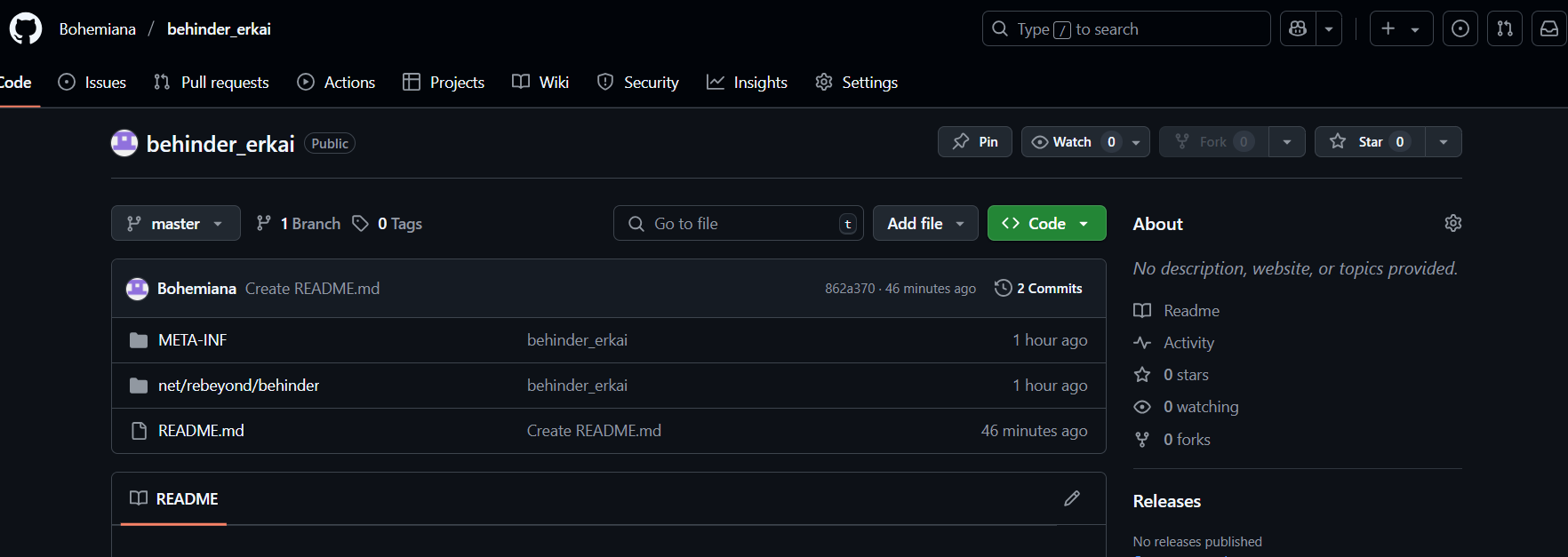

最近学习了一下冰蝎和哥斯拉的二开,但也只是学习了一丢丢皮毛,这里记录一下。 继上次二开哥斯拉后,已经过去了七个月了,项目收获了很多star,感谢大家。 上次我们已经对godzilla进行了二开,这次我们继续对冰蝎进行简单的二开。 准备工作首先致敬一下原版冰蝎,原版地址https://github.com/rebeyond/Behinder 我们这里使用的最新的[Behinder_v4.1【t00ls专版】...

哥斯拉二开从0到1-6(jspx免杀)

前言上面的文章做了动态的免杀,以及基于时间的密钥动态处理,计划中做一下其他语言的免杀及流量修改,本篇文章做一下jspx流量修改及免杀。 jspx简介JSPX (JavaServer Pages XML) 是一种基于 XML 语法的 JSP(JavaServer Pages)格式。它将 JSP 与 XML 的严格语法规则结合,确保页面中的所有标签都符合 XML 的结构要求。通过使用 JSPX,开发人员可以得到一个符合 XML 规范的页面,这在某些情况下非常重要,例如处理 XML 数据或需要与其他 XML 系统进行集成时。JSPX 就是 JSP 的 XML 版本,主要区别在于 XML 的严格语法要求。 看起来是aspx和asmx的关系差不多。就是XML版本的。 jspx免杀我们先来看一下Godzilla的jspx生成原版木马 12<jsp:root xmlns:jsp="http://java.sun.com/JSP/Page" version="1.2"><jsp:declaration> String...

哥斯拉二开从0到1-5(asmx免杀)

前言上面的文章做了动态的免杀,以及基于时间的密钥动态处理,计划中做一下其他语言的免杀及流量修改,本篇文章做一下asmx流量修改及免杀。 asmx简介ASMX 文件是一个用于在 ASP.NET Web 服务中定义和处理请求的文件格式。它通常用于创建基于 XML 的 Web 服务,允许客户端与服务器进行远程交互,传输数据并执行方法。ASMX 文件通常包含服务的代码和定义,用来处理 Web 服务的请求和响应。 Web 服务(也叫做 XML Web Service)是一种能够接收来自互联网或局域网中其他系统的请求,提供轻量级通信的独立技术。Web 服务通过 SOAP 协议在 Web 上提供功能,通常由 WSDL 文件描述,并通过 UDDI 注册。 SOAP(简单对象访问协议):它是 XML Web 服务的通信协议,定义了如何通过 HTTP 或其他底层协议来调用 Web 服务中的方法。SOAP 使用 XML 格式的消息进行通信。 WSDL(Web 服务描述语言):一个 XML 文档,用于描述 Web 服务的操作以及如何交换数据。WSDL 文件通常由软件自动生成,并且可以通过 UDDI...

哥斯拉二开从0到1-3(动态密钥)

前言有小伙伴说,上面的文章都做了动态的免杀,每次生成的木马都不一样,还挺好的,还有没有什么东西可以做成动态的,我想了想,如果把我们的密钥做成动态的,那岂不是,简单的实现了动态加密。 前置知识首先我们来看,哥斯拉的加密传输过程 这里我们可以看到,有两个关键点,就是 pass和key pass就是传递的键,payload为值,payload是由key控制的,因为你每次需要发送的东西 都会进行异或一下。如果这里,我们把key设成动态的,那么也就是说,payload就会是动态的。当然,这不是重点,重点是,如果对方的安全设备上,捕获了我们的流量,他想解密我们在其中做了什么,那么就需要key解密,看图中的第八步,执行的结果需要xor才能获取值。好,如果我们的木马文件中,没有写key,或者把key写成动态的,如果他不知道key是什么,那么他就解不出来了我们做了什么了。当然,key是可以爆破的,就是比较麻烦了。 思路这里我们也可以想到,因为我们必须要传上去一个木马,木马中必定带key和pass,并且本地也需要知道这个key,去和服务端通信。如果客户端发送一个key ...

哥斯拉二开从0到1-2(免杀)

前言有小伙伴提议说,我们上个文章改了一下哥斯拉的流量,但是在实际的应用中,我们打战肯定要先传木马落地,如果不能落地,那么你流量改的再好,其实也没有意义,想想,确实也是。没有第一步上传文件,哪里存在流量呢。 那么这次咱们来做一下免杀。在实际的应用中,似乎我们经常碰到安全设备,奈何咱这也没有啥安全设备,我们就采用常见的厂商的在线杀软吧。如果有小伙伴有的话,可以帮我测测,把结果告诉我,笔者再进行优化。 php...

哥斯拉二开从0到1

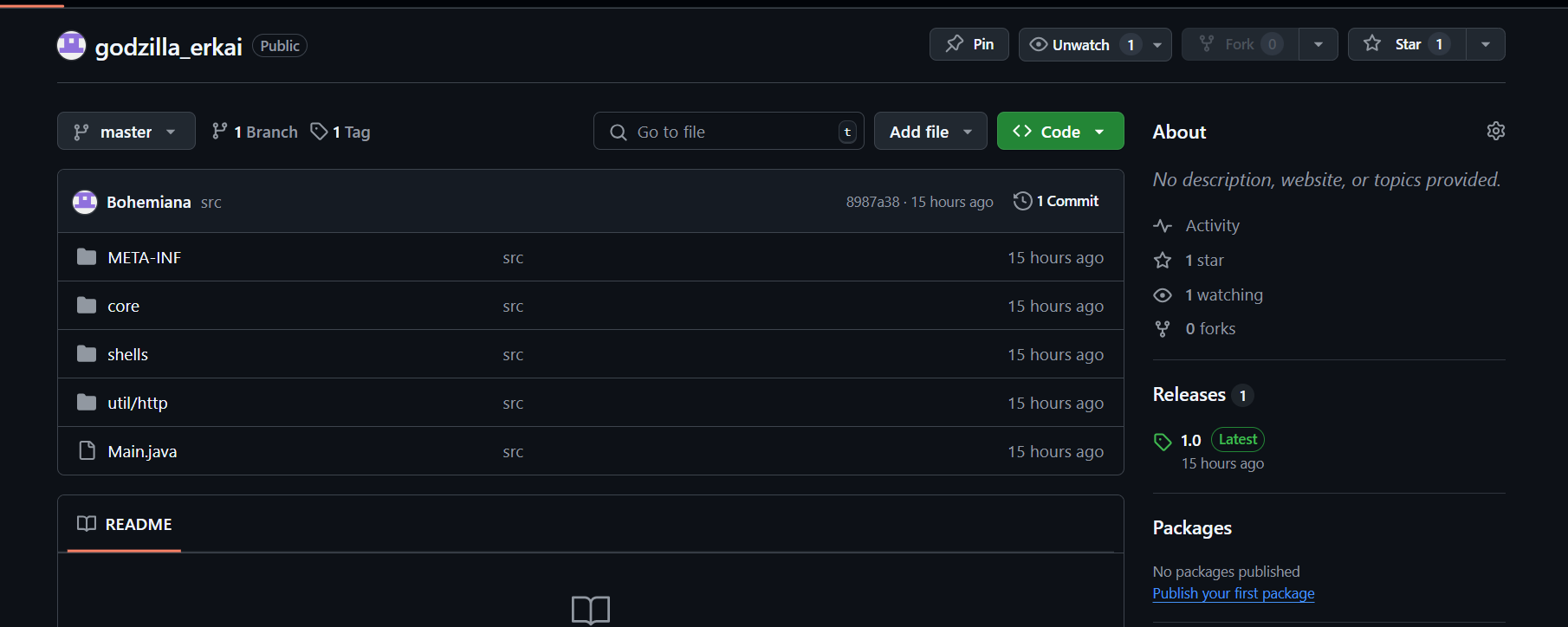

最近学习了一下冰蝎和哥斯拉的二开,但也只是学习了一丢丢皮毛,这里记录一下。 准备php5.2 php7.4 java 1.8 准备工作,这里还是建议使用idea,我用vscode 调,第一步配环境就给我卡死了,调了很久都没有调明白,太菜了。 首先致敬一下原版哥斯拉,原版地址https://github.com/BeichenDream/Godzilla 我们这里使用的最新的v4.0.1-godzilla版本,进行逆向及二开。 反编译网址,https://www.decompiler.com/,直接拖入jar包即可,很方便。 当然也可以使用idea的插件进行反编译,都一样。 ok开始 环境搭建先改个名称试试看 下载好原版哥斯拉,然后拖到反编译网站,反编译完成后会看到一个压缩包,解压。 然后新建一个lib目录,将原版的godzilla拖进去,在将刚刚反编译后的目录拖到项目目录下 接着建立依赖关系。 settings->Project...

各种脚本

冰蝎4,爆破1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859from Crypto.Cipher import AESfrom Crypto.Util.Padding import unpadimport base64import hashlibdef decrypt_aes_ecb(ciphertext, key): cipher = AES.new(key.encode(), AES.MODE_ECB) decrypted_bytes = cipher.decrypt(base64.b64decode(ciphertext)) decrypted_text = unpad(decrypted_bytes, AES.block_size).decode('utf-8') return decrypted_text def...

第一届帕鲁杯-CTF应急响应挑战赛部分wp

赛题:https://pan.baidu.com/s/1NtC9RkO2MgG__oTffWYiRw?pwd=kc2y 赛题文件:应急响应模块说明手册.pdf 应急响应模块说明手册.pdf 应急响应-1题目要求:找到JumpServer堡垒机中flag标签的值。 提交格式:[堡垒机中flag标签的值] 登上jumpserver就可以了点控制台的更多选项里面有个标签值即可 应急响应-2题目要求:提交攻击者第一次登录时间。 提交格式:[2024/00/00/00:00:00]找到日志审计,查看登录日志,选一下时间,近一年的, ip为192.168.20.123的时间 flag : [2024/04/11/14:21:18] 应急响应-3题目要求:提交攻击者源IP。 提交格式:[0.0.0.0] 因为后面test01的用户执行了jump...

antsword-bypasswaf

antsword-php改造1.前置知识这里笔者不在讲解antsword的功能等等了,这里直接看一下蚁剑的核心文件。 123456789101112131415161718192021222324252627282930313233343536373839404142# $ tree -l 1 -d ./── base├── core│ ├── asp│ │ ├── decoder│ │ ├── encoder│ │ └── template│ │ └── database│ ├── aspx│ │ ├── decoder│ │ ├── encoder│ │ └── template│ │ └── database│ ├── custom│ │ ├── decoder│ │ ├── encoder│ │ └── template│ │ └── database│ ├── php│ │ ├── decoder│ │ ├──...